DHCP Snooping mevcut ağ yapısında, sahte DHCP sunucularının önüne geçmek için kullanılan bir özelliktir. DHCP Snooping ataklarında acemi yada saldırgan kullanici, network trafiğini kendine yönlendirebilir. Bu yönlendirme, ip dağıtabilen bir access point, modem yada bilgisayar ile yapılabilir.

Acemi kullanici;

Bilgisayariyla farkında olmadan ayni bloktan nip dağıtmaya başlarsa sistemi yavaşlatırken, farklı bloktan dağıtmaya başladığında da sistem içindeki clientlerin internete erişememe sorunları meydana getirir.

Saldırgan kullanıcı;

Switch erişimi olan bir porta cihaz bağladığında ip dağıtmaya başlar. Ondan ip alan diğer kullanıcılar ağ geçidi olarak onu görür, o da kendi üzerinden kullanıcıları internete çıkarır. Bunun sonucunda man in the midde attack saldırısı başlamış olur. Bağlı clientlerin paketlerini snift edebilir, şifrelerini rahatlıkla çalabilir.Mevcut switchte dhcp snooping özelliği aktif edilerek, dhcp server hangi portta ise sadece o portun trust edilmesi ile bu guvenlik zayiatının önüne geçilir.

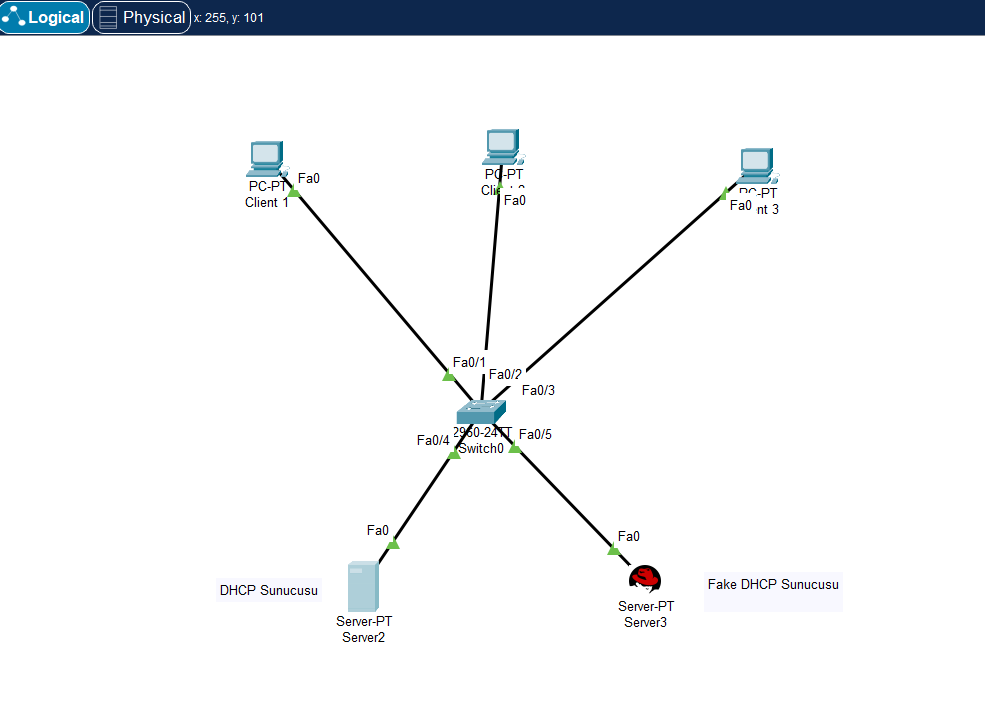

Şimdi packet tracer üzerinden uygulamalı olarak, yapılan bir DHCP snooping saldırısının nasıl çalıştığını görelim.

3 clientli bir senaryoda ip dağıtan bir dhcp sunucusu var. Bunların yanına korsan kendi bilgisayarını switche bağlı bir rj45 üzerinden bağlıyor.

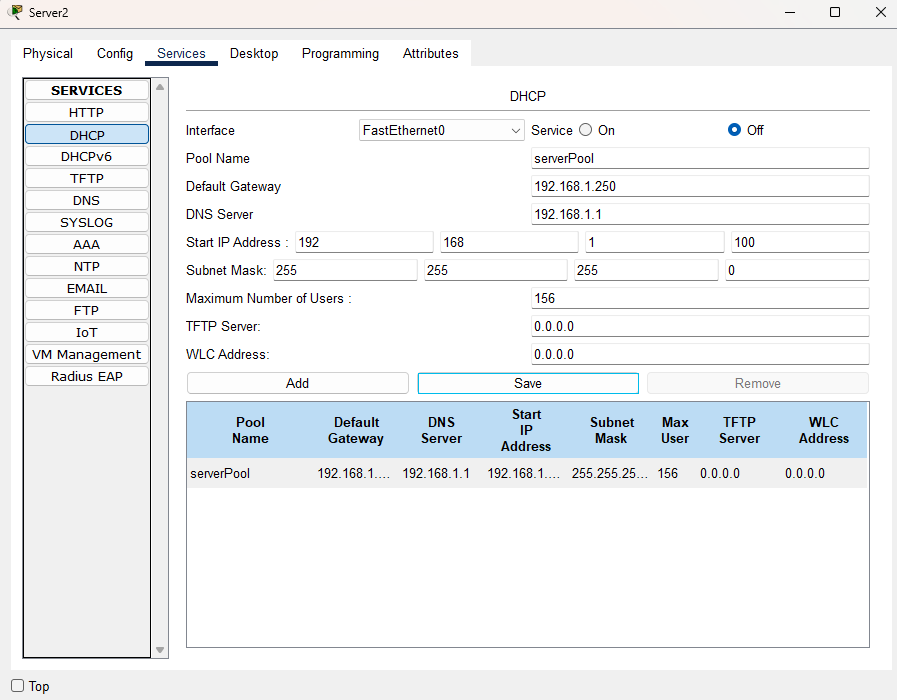

DHCP server 192.168.1.100′ den başlayarak ip dağıtmaya başlıyor. Gateway olarak 192.168.1.1 kullanıyor.

(Servis resimde kapalı gözükmüş. İşlem sonunda DHCP servisini server üzerinden aktif ediyoruz.)

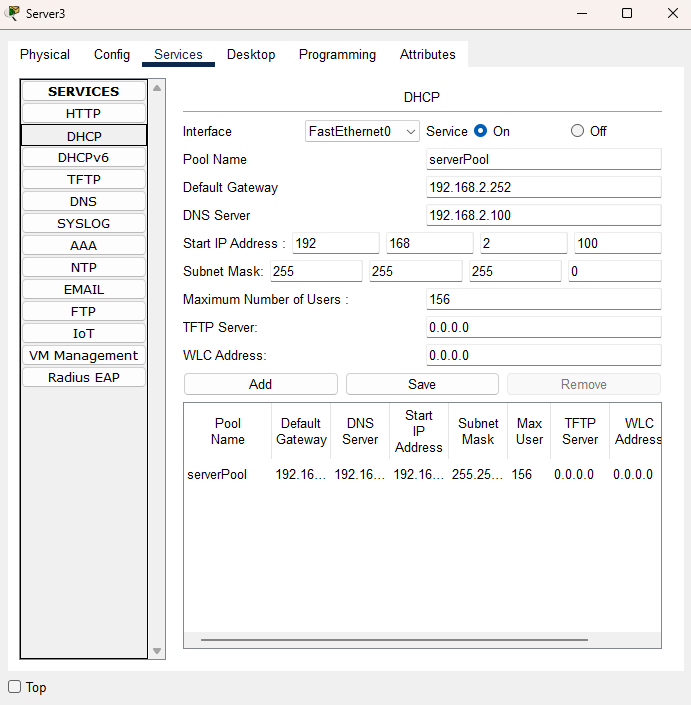

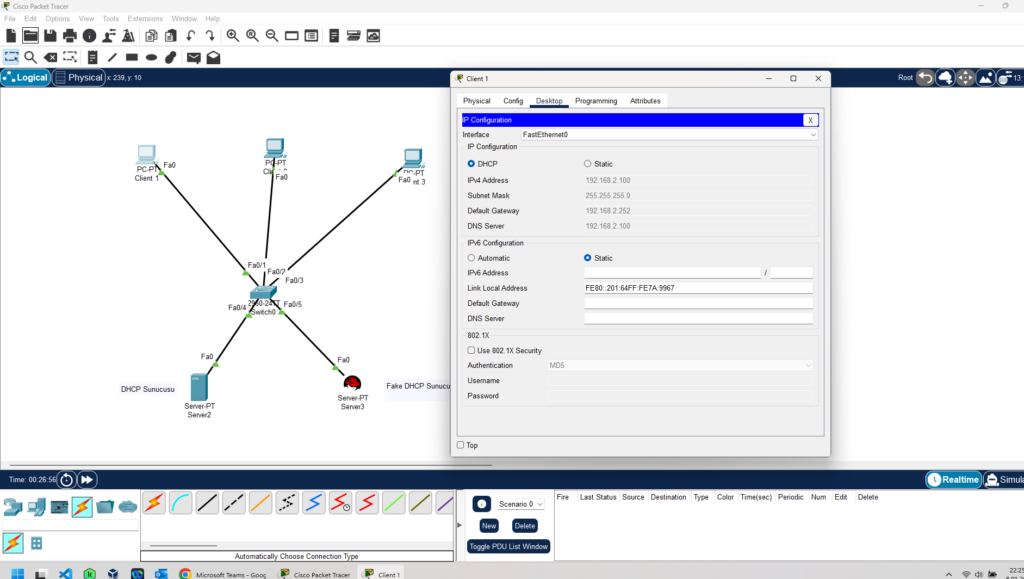

Aşağıda görüldüğü üzere fake DHCP sunucu ise, boş bulduğu bir bacaktan bağlanarak , 192.168.2.100′ den başlayarak ip dağıtmaya başlıyor. Gateway olarak 192.168.2.100 kullanıyor.

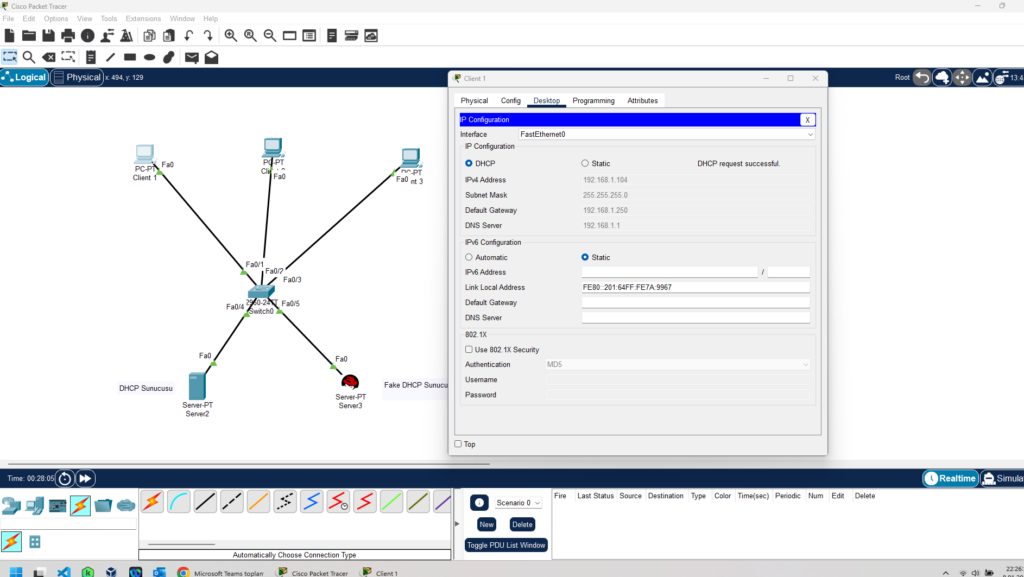

Yukarıda anlatılan senaryo sonrasında 3 client, farklı farklı serverlar üzerinden ip almaya başlıyor. Client-1 , saldırgan bağlanmadan önce doğru blok olan 1.100> üzerinden dağıtılan ip alırken, sonrasında 2′ li bloktan ip alıyor. Bunun sonucunda da man in the midde attack temelleri oturmuş oluyor. Hacker için bu işlemden sonra paketleri sniff edip, istediği bilgileri toplamak kalıyor.

1- DHCP Server üzerinen IP alan Client-1

2- Fake DHCP Server üzerinden IP alan Client-1

DHCP Snooping İşleminin Yapılması

Bu atak türünü engellemek için; DHCP sunucunun switche bağlı olduğu bacağa trust edilmesi işlemiyle, fake ip dağıtan cihazların engellenmesi sağlanabilir. Switche konsoldan bağlanıp, benim içinde bulunduğum senaryoda sunucum 4 numaralı bacağa bağlı olduğundan, bu port üzerinden işlem yapacağım.

SW tarafında;

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up

Switch>

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#inter

Switch(config)#interface fast

Switch(config)#interface fastEthernet 0/4

Switch(config-if)#dhcp s

Switch(config-if)#ip dhcp

Switch(config-if)#ip dhcp sn

Switch(config-if)#ip dhcp snooping

Switch(config)#inter

Switch(config)#interface fast

Switch(config)#interface fastEthernet 0/4

Switch(config-if)#ip dhcp sn

Switch(config-if)#ip dhcp snooping tru

Switch(config-if)#ip dhcp snooping trust

Switch(config-if)#do wr

Building configuration...

[OK]

Switch(config-if)#

Switch#

%SYS-5-CONFIG_I: Configured from console by console

Yukarıdaki işlemden sonra ağa bağlı cihazlar sadece 4 numaralı porta bağlı server üzerinden ip alacaklardır.

Örnek projeyi incelemek isteyenler için .pkz dosyası ;